Trong thế giới an ninh mạng, các cuộc tấn công từ chối dịch vụ (DDoS) luôn là nỗi ám ảnh của các quản trị viên hệ thống. Một trong những hình thức phổ biến và nguy hiểm nhất là DNS Flood. Để hiểu rõ về nó, trước hết chúng ta cần hình dung về cách Internet hoạt động thông qua một ví dụ đời thường.

1. DNS Flood là gì?

Máy chủ DNS (Domain Name System) được ví như cuốn danh bạ điện thoại của Internet. Khi bạn gõ google.com vào trình duyệt, máy tính không hiểu tên đó; nó cần tìm “số điện thoại” (địa chỉ IP) tương ứng để kết nối. Máy chủ DNS chính là nơi thực hiện việc tra cứu này.

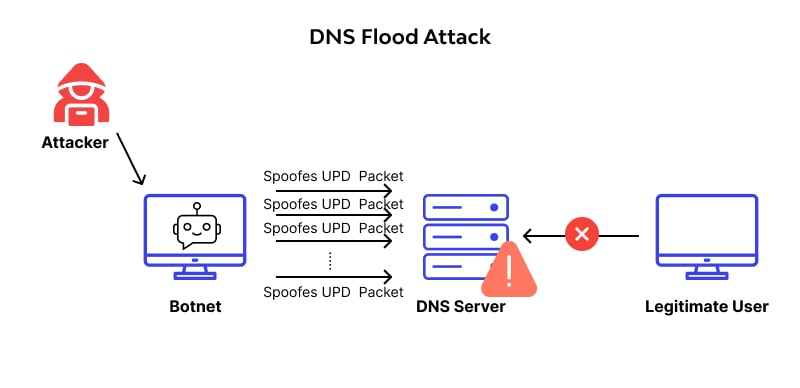

DNS Flood là một loại tấn công DDoS trong đó kẻ tấn công cố tình gửi một lượng khổng lồ các yêu cầu tra cứu đến máy chủ DNS của một tên miền cụ thể. Mục tiêu là làm quá tải hệ thống, khiến máy chủ này không thể xử lý các yêu cầu hợp lệ từ người dùng thực.

Hãy tưởng tượng:

Bạn có một tổng đài hỗ trợ khách hàng. Kẻ xấu thuê hàng nghìn người liên tục gọi vào tổng đài chỉ để hỏi những câu vô nghĩa hoặc giữ máy. Kết quả là đường dây luôn bận, và những khách hàng thực sự cần giúp đỡ sẽ không thể nào gọi được. DNS Flood hoạt động hệt như vậy đối với máy chủ DNS.

2. Cơ chế hoạt động của cuộc tấn công

Các cuộc tấn công DNS Flood chủ yếu dựa vào giao thức UDP (User Datagram Protocol). Kẻ tấn công sử dụng các mạng máy tính bị nhiễm mã độc (botnet) để gửi hàng loạt gói tin yêu cầu phân giải tên miền đến máy chủ mục tiêu.

Điểm mấu chốt khiến cuộc tấn công này nguy hiểm:

- Ngụy trang: Tin tặc thường sử dụng các địa chỉ IP giả mạo (IP Spoofing) để gửi yêu cầu, khiến cho việc chặn nguồn tấn công trở nên khó khăn hơn vì chúng trông giống như các yêu cầu hợp lệ từ nhiều nơi khác nhau trên thế giới.

- Sự quá tải tài nguyên: Máy chủ DNS phải tốn tài nguyên (CPU, RAM) để nhận yêu cầu, tìm kiếm trong cơ sở dữ liệu và gửi phản hồi. Khi số lượng yêu cầu vượt quá khả năng xử lý, máy chủ sẽ bị tê liệt.

3. Phân biệt DNS Flood và DNS Amplification

Rất nhiều người nhầm lẫn giữa hai loại tấn công này. Dù đều nhắm vào DNS, nhưng cơ chế của chúng hoàn toàn khác nhau:

- DNS Flood (Tràn ngập): Kẻ tấn công đánh trực diện vào máy chủ DNS của mục tiêu. Mục đích là làm cạn kiệt tài nguyên xử lý của chính máy chủ đó, chứ không phải lợi dụng sự khuếch đại băng thông.

- DNS Amplification (Khuếch đại): Kẻ tấn công gửi một yêu cầu nhỏ đến một máy chủ DNS trung gian (mở), nhưng giả mạo địa chỉ người gửi là mục tiêu. Máy chủ trung gian sẽ trả lời một gói tin lớn hơn rất nhiều về phía mục tiêu. Mục đích là dùng băng thông của máy chủ trung gian để đè bẹp đường truyền của mục tiêu.

4. Tại sao DNS Flood khó ngăn chặn?

Khác với các cuộc tấn công khai thác lỗ hổng phần mềm, DNS Flood đánh vào giới hạn vật lý và khả năng xử lý. Cái khó nằm ở chỗ:

- Lưu lượng trông có vẻ hợp lệ: Các gói tin tấn công thường là các truy vấn DNS đúng chuẩn, rất khó phân biệt với truy vấn của người dùng thật.

- Nguồn tấn công phân tán: Các yêu cầu đến từ hàng nghìn, thậm chí hàng triệu thiết bị trong botnet, khiến việc chặn theo địa chỉ IP đơn lẻ là bất khả thi.

5. Giải pháp phòng chống

Để chống lại DNS Flood, các phương pháp tường lửa truyền thống thường không đủ hiệu quả. Các giải pháp hiện đại (như của Cloudflare) thường tập trung vào quy mô và sự thông minh:

- Mạng lưới Anycast: Thay vì để một máy chủ chịu trận, công nghệ Anycast phân tán lưu lượng tấn công ra hàng trăm máy chủ trên toàn cầu. Cuộc tấn công giống như một cơn lũ lớn, nhưng nếu chia nhỏ dòng nước vào hàng nghìn con kênh, nó sẽ không còn khả năng gây ngập lụt.

- Phân tích hành vi: Sử dụng thuật toán để theo dõi luồng giao thông. Nếu phát hiện một lượng lớn yêu cầu bất thường từ một nhóm IP hoặc có mẫu hình lạ, hệ thống sẽ tự động lọc bỏ.

- Tài nguyên khổng lồ: Cách tốt nhất để chống lại một cuộc tấn công làm quá tải tài nguyên là… có nhiều tài nguyên hơn kẻ tấn công. Các nhà cung cấp dịch vụ bảo mật lớn có băng thông và khả năng xử lý vượt xa khả năng của các botnet hiện nay.

6. Kết luận

DNS Flood là một chiến thuật “lấy thịt đè người” trong thế giới mạng. Nó đơn giản nhưng hiệu quả trong việc làm gián đoạn dịch vụ. Đối với các doanh nghiệp, việc tự xây dựng hạ tầng DNS đủ mạnh để chống lại các cuộc tấn công này là rất tốn kém, do đó việc sử dụng các dịch vụ bảo vệ DNS chuyên dụng thường là giải pháp tối ưu nhất.